Principais notícias de Cyber Segurança: Ameaças no TVBOX da sua casa – Cuidado

Bigpanzi Exposto: A Ameaça Cibernética Oculta Atrás do Seu Tvbox Android “BOTNET no TVBOX”

Interceptamos atrevez de nossos servidores de IDS/IPS a tentaiva de resolucaco de deste dominio pcdnbus-bk.a2k3v.com ao dar uma pesquisasa encontrei estas informacoes sobre um tipo de BOTNET

Amostra duvidosa de ELF exibindo detecção zero no VirusTotal. Esta amostra, chamada

pandoraspear e empregando um shell UPX modificado, tem uma assinatura MD5 de 9a1a6d484297a4e5d6249253f216ed69. Nossa análise revelou que ela codificou nove nomes de domínio C2, dois dos quais haviam expirado além do período de proteção de expiração. Aproveitamos esta oportunidade para registrar esses domínios para avaliar a escala da botnet. Em seu pico, notamos aproximadamente

170.000 bots ativos diariamente, predominantemente no Brasil.

Ao perceber que tínhamos protegido seus domínios, o grupo reagiu agressivamente. Eles bombardearam nossos domínios com ataques DDoS para forçá-los a ficarem offline e manipularam os arquivos de hosts dos dispositivos infectados. Essa estratégia redireciona certos nomes de domínio para endereços IP específicos, ignorando o processo normal de resolução de DNS usado para encontrar os endereços IP de domínios de Comando e Controle . Isso limita muito nossa capacidade de observá-los e rastreá-los.

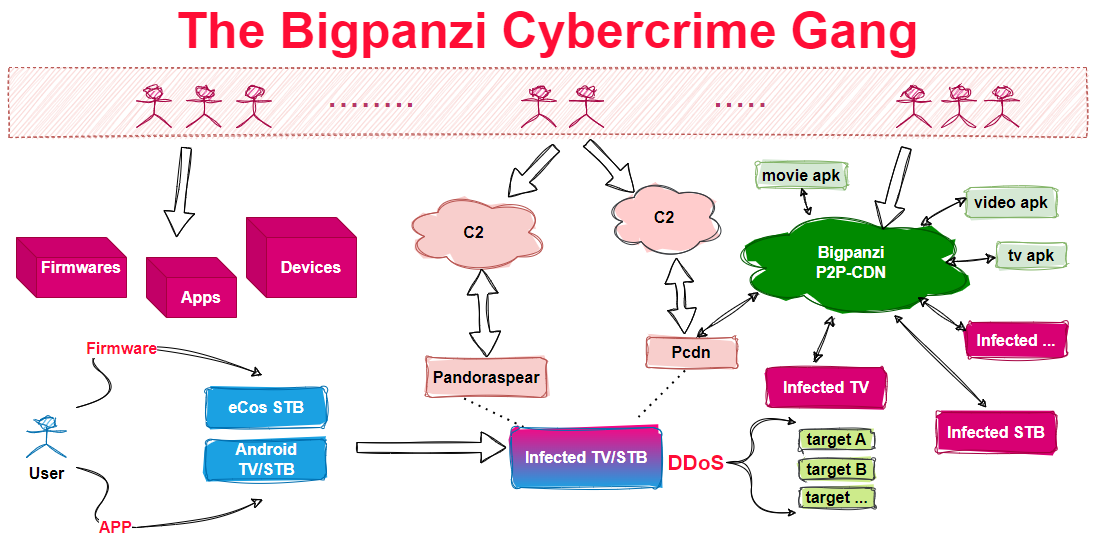

Terminamos de analisar a amostra rapidamente e começamos a monitorar as instruções de ataque da botnet. Isso nos levou a vários scripts de download, como a.sh, pd.sh e cpcdn.sh . Esses scripts forneceram diretamente implantes adicionais para o sindicato, como pcdn, ptcrack e p2p_peer, ou indiretamente expandiram nosso insight. Notavelmente, um padrão discernível nas URLs do Downloader dentro desses scripts nos levou a 22 dessas URLs. Elas foram codificadas em um conjunto de APKs usados para implantar atualizações de firmware da plataforma Android contendo pandoraspear/pcdn . Além disso, os implantes desvendaram outras conexões. Por exemplo, sequências específicas em pcdn nos apontaram para duas ferramentas DDoS da plataforma Windows vinculadas ao grupo. Essas ferramentas nos levaram a 32 firmwares da plataforma eCos incorporando cinco domínios, que compartilhavam o mesmo IP para resoluções C2 que pcdn.

À medida que nossa investigação e rastreamento de origem se aprofundavam, um grande sindicato do crime cibernético, ativo desde 2015, gradualmente surgiu. Esse sindicato tem como alvo principal TVs e decodificadores Android OS, bem como decodificadores eCos OS. Diferentemente de botnets típicas que se espalham por vulnerabilidades de 0/N dias, o modus operandi desse grupo envolve atrair usuários para instalar aplicativos audiovisuais gratuitos ou baratos ou atualizações de firmware, incorporando componentes de backdoor. Uma vez instalados, esses dispositivos se transformam em nós operacionais dentro de sua plataforma de streaming de mídia ilícita, atendendo a serviços como proxy de tráfego, ataques DDoS, fornecimento de conteúdo OTT e tráfego pirata. Considerando a enorme escala da botnet e o nome de arquivo pandoraspear, apelidamos o sindicato do crime cibernético de Bigpanzi .

Desde que começamos a rastrear seus comandos, temos coletado evidências discretamente e trabalhado constantemente para rastrear as origens de Bigpanzi, com o objetivo final de desferir um ataque decisivo contra eles. Em maio de 2023, o Dr. WEB destacou o pandoraspear e, em 6 de setembro, eles compartilharam suas descobertas com a comunidade, enriquecendo nossa compreensão da disseminação do pandoraspear por meio de APKs de tráfego pirateado.

A ameaça do Bigpanzi se estende além dos infames ataques DDoS. Ele pode usar indevidamente TVs Android controladas e decodificadores para disseminar qualquer forma de conteúdo visual ou de áudio, sem restrições legais. Esse modo de ataque se manifestou em incidentes do mundo real, como um ataque de rede a decodificadores nos Emirados Árabes Unidos em 11 de dezembro de 2023, onde transmissões regulares foram substituídas por filmagens do conflito Israel-Palestina . O potencial de TVs e STBs controlados pelo Bigpanzi para transmitir conteúdo violento, terrorista ou pornográfico, ou para empregar vídeos gerados por IA cada vez mais convincentes para propaganda política, representa uma ameaça significativa à ordem e estabilidade social.

Com esses fatores em mente, decidimos documentar nossas descobertas neste artigo, compartilhando nossas descobertas com a comunidade na esperança de desmantelar colaborativamente esse sindicato do crime cibernético que está escondido há oito anos .

A identidade de Bigpanzi

Dentro da amostra Pcdn, identificamos um domínio de downloader: ak.tknxg.cf. Por meio de pesquisas no Google, descobrimos dois leads essenciais. Um forneceu instruções para atualizações de dispositivos e o outro ofereceu orientação sobre reparos de dispositivos. Particularmente impressionante foi o canal do YouTube em [ https://www.youtube.com/@customersupportteam49 ], repleto de vídeos relacionados à operação de dispositivos, todos transmitindo uma vibração pronunciada de “oficial”.

Site Oficial Da materia:

https://blog.xlab.qianxin.com/bigpanzi-exposed-hidden-cyber-threat-behind-your-stb/

Sites Sobre o Assunto:

https://olhardigital.com.br/2024/01/22/seguranca/tv-boxes-sao-usadas-em-botnet-por-hackers/

#tags Consultoria em TI https://newerit.com – santa rita do sapucaí – Pouso Alegre – Minas Gerais – Vale da Eletronica