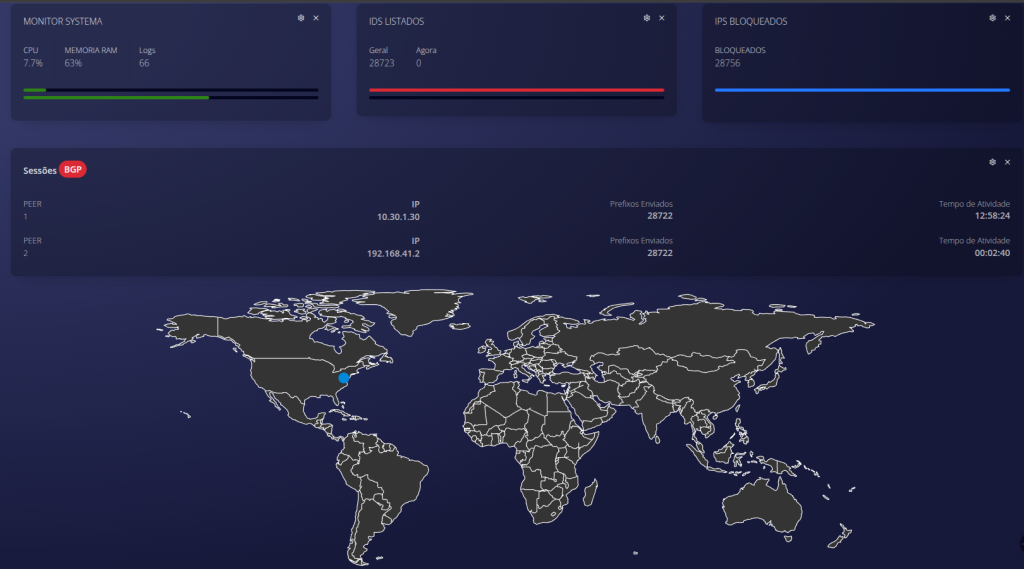

URUK – A Solução completa para Traffic Flow IDS/IPS – DNS Anycast:

URUK – Detectando Tráfego Malicioso em Tempo Real usando machine learning

A segurança da rede é um desafio constante, e a identificação de tráfego malicioso é essencial para prevenir ataques e manter a integridade dos sistemas. Desenvolvemos uma ferramenta poderosa para analisar trafego de rede em tempo real.

Funções:

- Detectar anomalias e padrões suspeitos atraves de catalagos de logs .

- Identificar ataques como Port Scans, DDoS e exfiltração de dados.

- Correlacionar dados de geolocalização e ASN Verifca trafego de redes Maliciosas.

- Facil integração com sistemas de do mercado atraves de blackhole BGP.

Como Funciona

A ferramenta analisa arquivos PCAP processados pelo nfdump, extraindo informações críticas dos flows de rede. Em seguida, utiliza regras definidas para classificar eventos como normais ou maliciosos.

Características Principais

- Monitoramento Contínuo: Analisa pacotes de rede em tempo real.

- Filtragem Inteligente: Aplica regras para identificar padrões de ataque.

- Compatibilidade com Firewalls: Gera logs no formato esperado pelo CSF Firewall.

- Geolocalização e ASN Lookup: Verifica a origem dos pacotes para detectar tráfego suspeito.

- Facilidade de Integração: Pode ser incorporado a sistemas de monitoramento e resposta a incidentes.

Critérios para Identificação de trafego Maliciosos

A ferramenta identifica ameaças com base nos seguintes indicadores:

1. Padrões de Tráfego Anômalos

- Volume excessivo de pacotes ou bytes (possível DDoS).

- Flows muito longos ou muito curtos (exfiltração de dados ou flooding).

- Tamanho irregular de pacotes.

2. Uso de Protocolos Suspeitos

- TCP em portas normalmente utilizadas para UDP e vice-versa.

- Protocolos desconhecidos ou raramente usados.

- ICMP excessivo, possível indicativo de scanning ou tunneling.

3. Ataques por Repetição e Frequência

- Múltiplas conexões de um mesmo IP em curto intervalo de tempo (Port Scan ou Brute Force).

- Mesmos destinos acessados de várias origens (ataques distribuídos).

4. IPs Suspeitos e Geolocalização

- Bloqueio de IPs que aparecem em listas negras (blacklists).

- Análise de tráfego de países com histórico de ataques cibernéticos.

5. Flags TCP e Anomalias no TOS

- Conexões SYN sem ACK (indicativo de SYN Flood).

- TTL muito baixo ou alterado para evitar rastreamento.